| Virenbeschreibung |

|

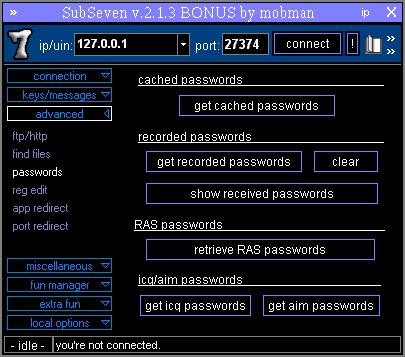

SubSeven (TR.Sub7)

WARNUNG!!

Jede Änderung in der Registry-Datei kann dazu führen, dass sich Anwendungen oder Teile des Betriebssystemes nicht mehr starten lassen. Überlassen Sie Änderungen in dieser Datei ausschließlich Fachleuten. Um wieder auf die Daten der alten Registry-Datei zurückgreifen zu können, sollten Sie diese Datei vor einer Änderung unter einem anderen Namen (z. B. REGISTRY.ALT) abspeichern.Bei SubSeven handelt es sich um ein Backdoor-Programm (wie z.B. NetBus, Back Orifice etc.), welches einem Hacker ermöglicht, auf ein fremdes System zuzugreifen. Das Programm besteht aus einem Server- und einem Client-Programm welches zur Fernbedienung von Rechnern in einem Netzwerk eingesetzt werden kann. Mit Hilfe des Client kann ein Hacker in ein mit dem Server (dies ist der eigentliche Trojaner) infiziertes System eindringen. Bei den neueren Versionen von SubSeven wird auch immer noch ein Editserver mitgeliefert, mit dessen Hilfe sich viele unterschiedliche Einstellungen am Server vornehmen lassen.

Ein System, das mit SubSeven befallen ist, kann mit Hilfe des Client also vollständig kontrolliert werden. Zur Zeit sind folgende Versionen von SubSeven bekannt:

Nach dem Aufruf des Servers auf einem System kopiert sich dieser in den Windows-Ordner. Damit er bei jedem Systemstart in den Speicher geladen wird, trägt er sich in die win.ini und in die Registry ein.

Der Eintrag in der Registry wird unter folgendem Pfad erstellt:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

In der WIN.INI ist der Eintrag unter "load=" oder "run=" zu finden.

Leider ist der Name, mit der sich der Server in den Windows-Ordner kopiert, nicht einheitlich, bei Version 1.0–1.4 lautet er aber meist "Systrayicon.exe", "window.exe" oder "nodll.exe"

Entfernung

Löschen Sie bitte zuerst den Eintrag in der Registry

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

und soweit vorhanden den Eintrag in der Win.ini unter "load=" oder "run=". Starten Sie danach Windows neu und löschen anschließend die Datei "Systrayicon.exe", "window.exe" oder "nodll.exe" aus dem Windows-Verzeichnis.

Subseven Version 1.5 nutzt für die Autostartfunktion nur die Datei Win.ini aus. Der Eintrag ist unter "run=" zu finden.

Entfernung

Löschen Sie bitte zuerst den Eintrag "run=kerne132.dl nodll" aus der Win.ini und starten danach Windows neu. Löschen Sie anschließend die Trojaner-Dateien "window.exe", "nodll.exe" und "winduh.dat" aus dem Windows-Verzeichnis.

SubSeven Version 1.6 nutzt für die Autostartfunktion nur die Registry aus. Der Eintrag ist unter

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

zu finden und lautet "Kernel16".Entfernung

Löschen Sie bitte zuerst den oben genannten Eintrag in der Registry und starten danach Windows neu. Löschen Sie anschließend die Dateien "SysTray.exe", "imdrki_33.dll", "pddt.dat" und rundll16.com" im Windows-Systemverzeichnis (meist c:\windows\system).

Bei SubSeven Version 1.7 wird zum ersten mal ein "Editserver" mitgeliefert, welcher die Entfernung etwas erschwert, da der Hacker den Server leicht verändern kann.

Entfernung

Löschen Sie bitte zuerst den Eintrag "Kernel16" unter

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

aus der Registry und starten Sie danach Windows neu. Anschließend müssen noch die Dateien "kernel16.dl" im Windows-Verzeichnis und "watching.dll" im Windows-Systemverzeichnis (meist c:\windows\system) gelöscht werden.

Die Version 1.8 enthält einen weiterentwickelten "Editserver", der dem Hacker noch weitere Einstellungsmöglichkeiten bietet. So kann zum Beispiel der Name oder auch die Infizierungsart frei gewählt werden. Bei der Infizierung gibt es 4 verschiedene Möglichkeiten:

System.ini

Win.ini

Registry-Run

Registry-RunServices

Entfernung

Da immer nur eine der vier oben genannten Infizierungsmöglichkeiten zutrifft, muss zuerst der verwendete Eintrag gesucht werden, d.h. nur einer der vier möglichen Einträge wird tatsächlich genutzt.

Sie müssen also entweder

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

den Eintrag "shell=Explorer.exe kerne132.dl" in der System.ini ändern in "shell=Explorer.exe",

den Eintrag "run=kerne132.dl" aus der Win.ini löschen,

Den Registry-Key "Kernel32" (evtl. ist hier ein abweichender Name angegeben, den Sie sich notieren sollten) unter dem Pfad

entfernen oderHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices den Registry-Key "Kernel32" (evtl. weicht auch hier der Name ab) unter dem Pfad

entfernen.Starten Sie danach den Computer neu und löschen die Dateien "kerne132.dl" im Windows-Verzeichnis und "MVOKH_32.dll" im Windows-Systemverzeichnis. Haben Sie bei der Variante c) oder d) festgestellt, dass die Datei "kerne132.dl" einen anderen Namen besitzt (da im Editserver jeder Name eingestellt werden kann) muss die Datei mit dem geänderten Namen gelöscht werden.

6. SubSeven Version 1.9 und SubSeven Apocalypse

Diese Versionen ähneln der Version 1.8, nur der Dateiname, mit dem sich der Server im Originalzustand kopiert, hat sich verändert. Daher gibt es ebenfalls 4 verschiedene Infizierungsmöglichkeiten:

System.ini

Win.ini

Registry-Run

Registry-RunServices

Entfernung

Da wiederum nur eine der vier oben genannten Infizierungsmöglichkeiten zutrifft, muss zuerst der verwendete Eintrag gesucht werden, d.h. nur einer der vier Einträge wird tatsächlich genutzt.

Sie müssen also entweder

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

den Eintrag "shell=Explorer.exe mtmtask.dl" in der System.ini ändern in "shell=Explorer.exe"

den Eintrag "run= mtmtask.dl" aus der Win.ini löschen

den Registry-Key "Kernel32" (evtl. ist hier ein abweichender Name angegeben, den Sie sich notieren sollten) unter dem Pfad

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

entfernen.den Registry-Key "Kernel32" (evtl. weicht auch hier der Name ab) unter dem Pfad

entfernen.Starten Sie danach den Computer neu und löschen die Dateien "mtmtask.dl" im Windows-Verzeichnis. Haben Sie bei der Variante c) oder d) festgestellt, dass die Datei "mtmtask.dl" einen anderen Namen besitzt (da im Editserver jeder Name eingestellt werden kann) muss die Datei mit dem geänderten Namen gelöscht werden.

Bei einer Infizierung mit dieser Variante ist meistens eine Datei namens MSREXE.exe im Windows-Verzeichnis vorhanden. Hinter diesem Namen verbirgt sich der Server des Virus. Jedoch ist auch jeder andere Name möglich. Neu ab der Version 2.0 ist, dass sich der Server nicht mehr einfach löschen lässt, da sonst keine Anwendungen (*.exe) mehr ausgeführt werden können. Nach Löschen des Servers lässt sich ggf. auch Windows nicht mehr vollständig starten. Deshalb gestaltet sich die Entfernung des SubSeven etwas schwieriger.

Entfernung

Entfernen Sie bitte zuerst die entsprechenden Einträge in der Registry unter:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesBitte notieren Sie sich die Einträge in der Win.ini unter "load=" oder "run=" sowie in der System.ini hinter shell=Explorer.exe (in der Regel MSREXE.exe) und entfernen dann diese Einträge.

Jetzt muss noch folgender Eintrag in der Registry kontrolliert werden:

HKEY_CLASSES_ROOT\exefile\shell\open\command

Der Wert muss "%1" %* (Standardwert) sein. Ist davor noch ein Eintrag "Windos.exe", "run.exe" oder eine andere ausführbare Datei angegeben, notieren Sie den Namen und setzen den Eintrag auf den Standardwert "%1" %* zurück.

Starten Sie danach Windows neu und löschen im Windows-Verzeichnis die Datei "Windos.exe", "run.exe" bzw. die Datei mit dem Namen, auf welchen der Registry-Eintrag verwiesen hat.

Zum Schluss muss noch der Server (in der Regel MSREXE.exe) aus dem Windows-Verzeichnis gelöscht werden.

weitere Virenbeschreibungen

Virenkunde